プリインストールされているツールを徹底比較!

Kali Linux vs Parrot OS

Kali Linuxか、ParrotOSか。どちらも高機能なペネトレーションテスト用OSですが、結局どっちを選べば良いの?

この記事では、プリインストールされているツールの違いを徹底比較しています。また末尾には、選択する判断基準も解説していますので、最後までご覧ください。

- Kali Linux 2025.2

- ParrotOS Security Edition 6.4

製品仕様の違い

Kali LinuxとParrotOSは、どちらもペネトレーションテストやデジタルフォレンジックを目的としたLinuxディストリビューションですが、開発元や設計思想、提供機能に明確な違いがあります。

Kali Linuxは、Offensive Securityが開発・保守しており、2013年にBackTrackの後継として登場しました。セキュリティ業界では長年の実績があり、ペネトレーションテストや脆弱性診断で利用されることが多く、世界的な認知度が高いのが特徴です。

一方、ParrotOSは、イタリアのFrozenbox(コミュニティフォーラム)が中心となって開発を開始し、その後、Parrot Securityによって運営されています。Kali Linuxはペネトレーションテストツールが豊富な反面、匿名化や暗号化関連は必要に応じて追加インストールする必要がありますが、ParrotOSにはAnonSurf、Torなどが標準でインストールされています。

| Kali Linux | Parrot OS | |

|---|---|---|

| 開発元 | Offensive Security | Parrot Security |

| 運営形態 | 企業主導 | コミュニティ主導 |

| 本拠地(国) | アメリカ | イタリア |

| ディストリビューション | Debian系 | Debian系 |

| 初版リリース | 2013年(BackTrackの後継) | 2013年 |

| パッケージ管理システム | APT | APT |

| エディション | なし | Security Edition Home Edition |

| 主な用途 | ペネトレーションテスト 脆弱性診断 デジタルフォレンジック | ペネトレーションテスト 脆弱性診断 デジタルフォレンジック 匿名化通信・プライバシー保護 |

| デスクトップ環境 | Xfce ※ | MATE ※ |

| シェル | Zsh ※ | Bash ※ |

| 最新バージョン | 2025.2(2025年6月13日リリース) | 6.4(2025年7月7日リリース) |

※初期設定の場合

メニュー構成の違い

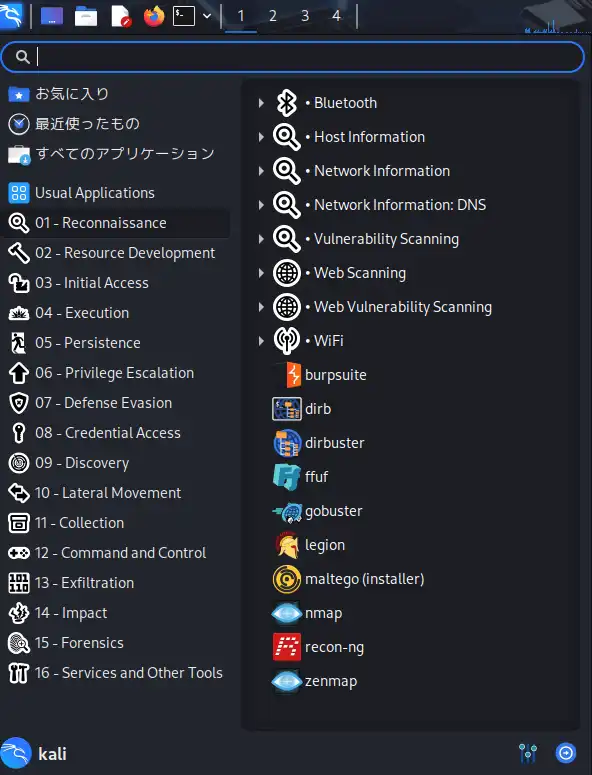

Kali Linuxは、2025年6月13日にリリースしたバージョン2025.2より、MITRE ATT&CKフレームワークに沿ったメニュー構成に再編成されました。これはサイバー攻撃の戦術を体系的に分類したもので、利用者が目的のツールを直感的に発見できる構造になっています。

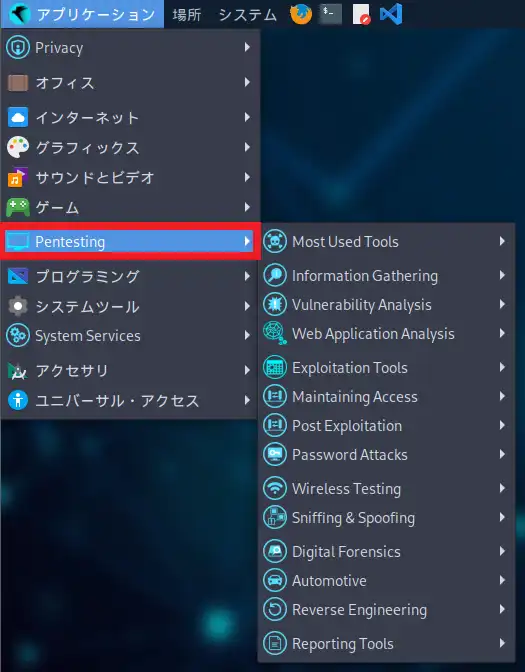

対象的に、ParrotOSは、「Privacy」「オフィス」「インターネット」「プログラミング」など独自カテゴリを採用しており、リサーチ業務やプログラミングにも対応したメニュー構成になっています。なお、ペネトレーションテストツールは、「Pentesting」のカテゴリに集約されています。

メニュー構成を比較

ParrotOSの場合、ペネトレーションテストツールはPentestingカテゴリに集約されていますので、Pentesting配下のメニューを掲載しています。

Kali Linux

- Reconnaissance(偵察)

- Bluetooth

- Host Information(ホスト情報)

- Network Information(ネットワーク情報)

- Network Information: DNS(ネットワーク情報:DNS)

- Vulnerability Scanning(脆弱性スキャン)

- Web Scanning(Webスキャン)

- Web Vulnerability Scanning(Web脆弱性スキャン)

- WiFi

- Resource Development(リソース開発)

- Initial Access(初期アクセス)

- Execution(実行)

- Persistence(永続化)

- Privilege Escalation(権限昇格)

- Defense Evasion(防御回避)

- Credential Access(認証情報アクセス)

- Brute Force(ブルートフォース)

- Hash Identification(ハッシュ識別)

- OS Credential Dumping(OS認証情報ダンプ)

- Pass-the-Hash(パス・ザ・ハッシュ)

- Password Cracking(パスワードクラッキング)

- Password Profiling & Wordlists(パスワードプロファイリング & ワードリスト)

- WiFi

- Discovery(探索)

- Account Discovery(アカウント検出)

- Active Directory

- Databases(データベース)

- Network Service Discovery(ネットワークサービス検出)

- Network Share Discovery(ネットワーク共有検出)

- Network Sniffing(ネットワークスニッフィング)

- Remote System Discovery(リモートシステム検出)

- SMTP

- SNMP

- System Network Configuration Discovery(システムネットワーク構成検出)

- VoIP

- Lateral Movement(ラテラルムーブメント)

- Pass-the-Hash(パス・ザ・ハッシュ)

- Collection(収集)

- Command and Control(コマンド&コントロール)

- Application Layer Protocol(アプリケーション層プロトコル)

- Non-Application Layer Protocol(非アプリケーション層プロトコル)

- Protocol Tunneling(プロトコルトンネリング)

- Exfiltration(情報流出)

- Impact(影響)

- Forensics(フォレンジック)

- Forensic Carving Tools(フォレンジック・カービングツール)

- Forensic Imaging Tools(フォレンジック・イメージングツール)

- PDF Forensics Tools(PDFフォレンジックツール)

- Sleuth Kit Suite(スルース・キット)

- Services and Other Tools(サービスおよびその他のツール)

- Kali & Offsec Links(Kali & Offsec リンク)

- Reporting Tools(レポート作成ツール)

- System Services(システムサービス)

ParrotOS

- Most Used Tools(よく使うツール)

- Information Gathering(情報収集)

- DNS Analysis(DNS分析)

- IDS/IPS Identification(IDS/IPS識別)

- Live Host Identification(稼働中のホスト識別)

- Network & PortScanners(ネットワーク・ポートスキャナ)

- OSINT Analysis(オープン・ソース・インテリジェンス分析)

- Route Analysis(ルート分析)

- SMB Analysis(SMB分析)

- SMTP Analysis(SMTP分析)

- SNMP Analysis(SNMP分析)

- SSL Analysis(SSL分析)

- Vulnerability Analysis(脆弱性分析)

- Cisco Tools(Ciscoツール)

- Fuzzing Tools(ファジングツール)

- Stress Testing(ストレステスト)

- VoIP Tools(VoIPツール)

- Web Application Analysis(Webアプリケーション分析)

- CMS & Framework Identification(CMS・フレームワーク識別)

- Web Application Proxies(Webアプリケーションプロキシ)

- Web Crawlers & Directory Bruteforce(Webクローラー・ディレクトリブルートフォース)

- Web Vulnerability Scanners(Web脆弱性スキャナ)

- Exploit Frameworks(エクスプロイトフレームワーク)

- Database Exploit(データベースエクスプロイト)

- Exploit Search(エクスプロイト検索)

- IPv6 tools(IPv6ツール)

- Metasploit Framework(Metasploitフレームワーク)

- Payload Generators(ペイロードジェネレータ)

- Social Engineering(ソーシャルエンジニアリング)

- Web Applications(Webアプリケーション)

- Maintaining Access(アクセス永続化)

- AV Evasion(アンチウイルス回避)

- OS Backdoors(OSバックドア)

- Tunneling & Exfiltation(トンネリング・情報漏洩)

- Web Backdoors(Webバックドア)

- Post Exploitation(ポストエクスプロイト)

- Hash & Password Dump(ハッシュ・パスワードダンプ)

- Passing the Hash Attack(パス・ザ・ハッシュアタック)

- Privilege Escalation(権限昇格)

- Password Attacks(パスワードアタック)

- Local Attacks(ローカルアタック)

- Offline Attacks(オフラインアタック)

- Online Attacks(オンラインアタック)

- Password Profiling & Wordlists(パスワードプロファイリング・ワードリスト)

- Wireless Attacks(無線アタック)

- 802.11 Wireless Tools(802.11無線ツール)

- Bluetooth Tools(Bluetoothツール)

- Other Wireless Tools(その他の無線ツール)

- RFID & NFC Tools(RFID・NFCツール)

- Software Defined Radio(ソフトウェア無線)

- Sniffing & Spoofing(スニッフィング・スプーフィング)

- Network Sniffers(ネットワークスニッファー)

- Spoofing and MITM(スプーフィング・中間者攻撃)

- Digital Forensics(デジタルフォレンジック)

- Digital Forensics(デジタルフォレンジック)

- Forensic Carving Tools(フォレンジックカービングツール)

- Forensic Imaging Tools(フォレンジックイメージングツール)

- PDF Forensics Tools(PDFフォレンジックツール)

- Sleuth Kit Suite(スルースキット)

- Automotive(自動車関連)

- Can Utils(Controller Area Network関連)

- Reverse Engineering(リバースエンジニアリング)

- Debuggers(デバッガ)

- Decompilers(デコンパイラ)

- Rizin Framework(Rizinフレームワーク)

- Reporting Tools(レポート作成ツール)

ツールの違い

Kali Linuxには、ペネトレーションテストやレッドチーム演習で使用されるツールが多数プリインストールされていますが、その他のツールはインストールされていません。

それに対してParrotOSの場合、ペネトレーションテストツールに加え、プライバシー関連ツールやプログラミングツールなどもプリインストールされています。

(○:プリインストール済み)

| ツール名 | Kali Linux | Parrot OS |

|---|---|---|

| 0trace | ○ | |

| affcat | ○ | |

| afl | ○ | |

| afl-fuzz | ○ | |

| airbase-ng | ○ | |

| aircrack-ng | ○ | ○ |

| airdecap-ng | ○ | |

| airdecloak-ng | ○ | |

| aireplay-ng | ○ | |

| airgeddon | ○ | |

| airmon-ng | ○ | |

| airodump-ng | ○ | |

| airolib-ng | ○ | |

| airserv-ng | ○ | |

| airtun-ng | ○ | |

| amap | ○ | |

| amass | ○ | |

| armitage | ○ | |

| arping | ○ | ○ |

| arpspoof | ○ | |

| asc2log | ○ | |

| asleap | ○ | |

| ass | ○ | |

| atk6-thcping6 | ○ | |

| autopsy | ○ | ○ |

| backdoor-factory | ○ | |

| BeEf XSS Web Panel | ○ | |

| bettercap | ○ | |

| binwalk | ○ | ○ |

| binwalk3 | ○ | |

| blkcalc | ○ | ○ |

| blkcat | ○ | ○ |

| blkls | ○ | ○ |

| blkstat | ○ | ○ |

| bloodhound-python | ○ | |

| braa | ○ | |

| brutespray | ○ | |

| btscanner | ○ | |

| bulk_extractor | ○ | |

| bully | ○ | ○ |

| burpsuite | ○ | ○ |

| cadaver | ○ | |

| Caido | ○ | |

| can-calc-bit-timing | ○ | |

| canbusload | ○ | |

| candump | ○ | |

| canfdtest | ○ | |

| cangen | ○ | |

| cangw | ○ | |

| canlogserver | ○ | |

| canplayer | ○ | |

| cansend | ○ | |

| cansniffer | ○ | |

| cdp | ○ | |

| Censys | ○ | |

| cewl | ○ | ○ |

| changeme | ○ | |

| chaosreader | ○ | |

| cherrytree | ○ | |

| chntpw | ○ | ○ |

| cisco-ocs | ○ | |

| cisco-torch | ○ | |

| clang | ○ | |

| clang++ | ○ | |

| cloud-enum | ○ | |

| cmospwd | ○ | |

| commix | ○ | ○ |

| cowpatty | ○ | |

| crackle | ○ | |

| creddump7 | ○ | |

| crunch | ○ | ○ |

| Cutter | ○ | |

| cutycapt | ○ | |

| d2j-dex2jar | ○ | |

| darkstat | ○ | |

| davtest | ○ | ○ |

| dbd | ○ | ○ |

| dc3dd | ○ | |

| dcfldd | ○ | |

| ddrescue | ○ | |

| denial6 | ○ | |

| detect_sniffer6 | ○ | |

| detect-new-ip6 | ○ | |

| device-pharmer | ○ | |

| dex2jar | ○ | |

| dhcpig | ○ | |

| dirb | ○ | ○ |

| dirbuster | ○ | ○ |

| dmitry | ○ | ○ |

| dns-rebind | ○ | ○ |

| dns2tcpc | ○ | ○ |

| dns2tcpd | ○ | ○ |

| dnschef | ○ | ○ |

| dnsdict6 | ○ | |

| dnsenum | ○ | ○ |

| dnsmap | ○ | ○ |

| dnsrecon | ○ | |

| dnsspoof | ○ | |

| dos-new-ip6 | ○ | |

| Driftnet | ○ | |

| dsniff | ○ | ○ |

| Dumpzilla | ○ | |

| eapmd5pass | ○ | |

| edb-debugger | ○ | |

| emailharvester | ○ | |

| enum4linux | ○ | |

| enumiax | ○ | |

| etherape | ○ | |

| ettercap-graphical | ○ | |

| ettercap-pkexec | ○ | |

| evil-winrm | ○ | |

| evilgrade | ○ | |

| ewfacquire | ○ | |

| ewfacquirestream | ○ | |

| ewfexport | ○ | |

| ewfinfo | ○ | |

| ewfverify | ○ | |

| exe2hex | ○ | |

| Exploit Database | ○ | |

| extundelete | ○ | |

| eyewitness | ○ | |

| fake_advertise6 | ○ | |

| fake_dhcps6 | ○ | |

| fake_dns6d | ○ | |

| fake_dnsupdate6 | ○ | |

| fake_mipv6 | ○ | |

| fake_mld26 | ○ | |

| fake_mld6 | ○ | |

| fake_mldrouter6 | ○ | |

| fake_router26 | ○ | |

| fake_router6 | ○ | |

| fake_solicitate6 | ○ | |

| fang | ○ | |

| faraday | ○ | |

| faraday-stop | ○ | |

| fcrackzip | ○ | |

| fern wifi cracker | ○ | ○ |

| ffind | ○ | ○ |

| ffuf | ○ | ○ |

| fierce | ○ | |

| fiked | ○ | |

| flood_advertise6 | ○ | |

| flood_dhcpc6 | ○ | |

| flood_mld26 | ○ | |

| flood_mld6 | ○ | |

| flood_mldrouter6 | ○ | |

| flood_router26 | ○ | |

| flood_router6 | ○ | |

| flood_solicitate6 | ○ | |

| fls | ○ | ○ |

| foremost | ○ | |

| fping | ○ | ○ |

| fragmentation6 | ○ | |

| fsstat | ○ | ○ |

| fuzz_ip6 | ○ | |

| galleta | ○ | |

| generic_chunked | ○ | |

| generic_listen_tcp | ○ | |

| generic_send_tcp | ○ | |

| generic_send_udp | ○ | |

| genkeys | ○ | |

| genpmk | ○ | |

| Ghidra | ○ | |

| gobuster | ○ | ○ |

| gophish | ○ | |

| gophish-stop | ○ | |

| guymager | ○ | ○ |

| hackrf_info | ○ | |

| hamster | ○ | |

| hash-identifier | ○ | |

| hashcat | ○ | ○ |

| hashdeep | ○ | ○ |

| hashid | ○ | ○ |

| hexinject | ○ | |

| hfind | ○ | ○ |

| hping3 | ○ | ○ |

| hydra | ○ | ○ |

| hyperion | ○ | |

| iaxflood | ○ | |

| icat | ○ | ○ |

| icat-sleuthkit | ○ | |

| ifind | ○ | ○ |

| ike-scan | ○ | ○ |

| ils | ○ | ○ |

| ils-sleuthkit | ○ | |

| img_cat | ○ | ○ |

| img_stat | ○ | ○ |

| impacket | ○ | ○ |

| implementation6 | ○ | |

| implementation6d | ○ | |

| inetsim | ○ | |

| inspectrum | ○ | |

| inspy | ○ | |

| instaloader | ○ | |

| intrace | ○ | |

| inverse_lookup6 | ○ | |

| inviteflood | ○ | |

| iodine | ○ | ○ |

| irpass-ass | ○ | |

| irpass-cdp | ○ | |

| ismtp | ○ | |

| isotpdump | ○ | |

| isotpperf | ○ | |

| isotprecv | ○ | |

| isotpsend | ○ | |

| isotpserver | ○ | |

| isotpsniffer | ○ | |

| isotptun | ○ | |

| istat | ○ | ○ |

| javasnoop | ○ | |

| jcat | ○ | ○ |

| jls | ○ | ○ |

| john | ○ | ○ |

| johnny | ○ | |

| joomscan | ○ | |

| jsql | ○ | |

| jSQL Injection | ○ | |

| Kali Bugs | ○ | |

| Kali Docs | ○ | |

| Kali Forums | ○ | |

| Kali Linux | ○ | |

| Kali Tools | ○ | |

| Kali Tweaks | ○ | |

| kill_router6 | ○ | |

| kismet | ○ | |

| laudanum | ○ | ○ |

| lbd | ○ | ○ |

| legion | ○ | |

| linpeas | ○ | |

| linux-exploit-suggester | ○ | |

| lynis | ○ | |

| macchanger | ○ | ○ |

| macof | ○ | |

| mactime | ○ | ○ |

| mactime-sleuthkit | ○ | |

| magicrescue | ○ | ○ |

| mailsnarf | ○ | |

| maltego | ○ | ○ |

| masscan | ○ | ○ |

| mdb-export | ○ | |

| mdb-hexdump | ○ | |

| mdb-parsecsv | ○ | |

| mdb-sql | ○ | |

| mdb-tables | ○ | |

| mdk3 | ○ | |

| medusa | ○ | ○ |

| merge-router-config | ○ | |

| Metasploit | ○ | ○ |

| mfcuk | ○ | |

| mfoc | ○ | |

| mfterm | ○ | |

| mifare-classic-format | ○ | |

| mimikatz | ○ | ○ |

| minicom | ○ | |

| miredo | ○ | ○ |

| missidentify | ○ | |

| mitmproxy | ○ | ○ |

| mmcat | ○ | ○ |

| mmls | ○ | ○ |

| mmstat | ○ | ○ |

| msf-nasm_shell | ○ | |

| msfpc | ○ | |

| msfvenom | ○ | ○ |

| msgsnarf | ○ | |

| mysql | ○ | |

| nbtscan | ○ | ○ |

| ncrack | ○ | ○ |

| netcat | ○ | ○ |

| netdiscover | ○ | ○ |

| netexec | ○ | ○ |

| NetHunter | ○ | |

| netmask | ○ | |

| netsniff-ng | ○ | ○ |

| nfc-list | ○ | |

| nfc-mfclassic | ○ | |

| nikto | ○ | ○ |

| nishang | ○ | |

| nmap | ○ | ○ |

| Nmap | ○ | ○ |

| Nmapsi4 | ○ | |

| Nmapsi4-root | ○ | |

| Offsec Training | ○ | |

| ohrwurm | ○ | |

| onesixtyone | ○ | ○ |

| ophcrack | ○ | ○ |

| ophcrack-cli | ○ | ○ |

| oscanner | ○ | |

| owasp-zap | ○ | |

| p0f | ○ | |

| padbuster | ○ | |

| parasite6 | ○ | |

| parsero | ○ | |

| pasco | ○ | |

| passing-the-hash | ○ | |

| passive_discovery6 | ○ | |

| patator | ○ | |

| pdf-parser | ○ | ○ |

| pdfcrack | ○ | |

| pdfid | ○ | ○ |

| peass | ○ | |

| photorec | ○ | |

| pipal | ○ | ○ |

| pixiewps | ○ | ○ |

| pompem | ○ | |

| Powershell | ○ | ○ |

| PowerShell | ○ | ○ |

| powershell-empire | ○ | ○ |

| powersploit | ○ | ○ |

| protos-sip | ○ | |

| proxychains | ○ | ○ |

| proxytunnel | ○ | ○ |

| ptunnel | ○ | ○ |

| pwnat | ○ | ○ |

| radare2 | ○ | |

| rainbowcrack | ○ | |

| randicmp6 | ○ | |

| rarcrack | ○ | |

| rcrack | ○ | |

| rcracki_mt | ○ | |

| readpe | ○ | |

| reaver | ○ | ○ |

| rebind | ○ | |

| recon-ng | ○ | ○ |

| recordmydesktop | ○ | |

| recoverjpeg | ○ | |

| redfang | ○ | |

| redir6 | ○ | |

| reglookup | ○ | |

| regripper | ○ | |

| responder | ○ | |

| rfcat | ○ | |

| rifiuti | ○ | |

| rifiuti2 | ○ | |

| rizin | ○ | |

| rocket | ○ | |

| rsmangler | ○ | ○ |

| rsmurf6 | ○ | |

| rtlsdr-scanner | ○ | |

| rtpbreak | ○ | |

| rtpflood | ○ | |

| rtpinsertsound | ○ | |

| rtpmixsound | ○ | |

| rubeus | ○ | |

| rz_bin | ○ | |

| rz-asm | ○ | |

| rz-ax | ○ | |

| rz-diff | ○ | |

| rz-find | ○ | |

| rz-gg | ○ | |

| rz-hash | ○ | |

| rz-pm | ○ | |

| rz-run | ○ | |

| rz-sign | ○ | |

| s3scanner | ○ | |

| safecopy | ○ | |

| samdump2 | ○ | ○ |

| sbd | ○ | ○ |

| scalpel | ○ | ○ |

| scapy | ○ | ○ |

| scrounge-ntfs | ○ | ○ |

| sctpscan | ○ | |

| searchsploit | ○ | |

| setoolkit | ○ | |

| sfuzz | ○ | |

| shellnoob | ○ | |

| shellter | ○ | |

| sherlock | ○ | |

| Shodan | ○ | |

| sidguesser | ○ | |

| siege | ○ | |

| sigfind | ○ | ○ |

| siparmyknife | ○ | |

| sipcrack | ○ | |

| sipp | ○ | |

| skipfish | ○ | ○ |

| slcan_attach | ○ | |

| slcand | ○ | |

| slcanpty | ○ | |

| Sliver C2 | ○ | |

| Sliver C2(client) | ○ | |

| slowhttptest | ○ | |

| smbclient | ○ | |

| smbmap | ○ | ○ |

| smtp-user-enum | ○ | ○ |

| smurf6 | ○ | |

| sniffjoke | ○ | |

| snmp-check | ○ | ○ |

| socat | ○ | ○ |

| social engineering toolkit | ○ | |

| sorter | ○ | ○ |

| spiderfoot | ○ | |

| spiderfoot-cli | ○ | |

| spike | ○ | |

| spike-generic-chunked | ○ | |

| spike-generic-listen-tcp | ○ | |

| spike-generic-send-tcp | ○ | |

| spike-generic-send-udp | ○ | |

| spooftooph | ○ | |

| sqldict | ○ | |

| sqlitebrowser | ○ | |

| sqlmap | ○ | ○ |

| sqlninja | ○ | |

| sqlsus | ○ | |

| srch_strings | ○ | ○ |

| ssldump | ○ | ○ |

| sslh | ○ | ○ |

| sslscan | ○ | ○ |

| sslsniff | ○ | |

| sslsplit | ○ | ○ |

| sslyze | ○ | |

| starkiller | ○ | ○ |

| stunnel | ○ | |

| stunnel4 | ○ | ○ |

| sucrack | ○ | |

| svcrack | ○ | |

| svcrash | ○ | |

| svmap | ○ | |

| svreport | ○ | |

| svwar | ○ | |

| swaks | ○ | ○ |

| t50 | ○ | |

| tcpdump | ○ | |

| tcpflow | ○ | |

| tcpreplay | ○ | ○ |

| testdisk | ○ | |

| thc-pptp-bruter | ○ | ○ |

| thc-ssl-dos | ○ | |

| thcping6 | ○ | |

| theharvester | ○ | ○ |

| theHarvester | ○ | ○ |

| trace6 | ○ | |

| truecrack | ○ | |

| tsk_comparedir | ○ | ○ |

| tsk_gettimes | ○ | ○ |

| tsk_loaddb | ○ | ○ |

| tsk_recover | ○ | ○ |

| twofi | ○ | |

| ubertooth | ○ | |

| ubertooth-util | ○ | |

| udptunnel | ○ | ○ |

| unicorn-magic | ○ | |

| unicornscan | ○ | ○ |

| unix-privesc-check | ○ | ○ |

| urlsnarf | ○ | |

| vinetto | ○ | |

| voiphopper | ○ | ○ |

| VulnHub | ○ | |

| wafw00f | ○ | ○ |

| wapiti | ○ | |

| wash | ○ | ○ |

| wce | ○ | |

| webacoo | ○ | |

| webmitm | ○ | |

| webshells | ○ | ○ |

| websploit | ○ | |

| webspy | ○ | |

| weevely | ○ | ○ |

| wfuzz | ○ | ○ |

| whatweb | ○ | ○ |

| wifi-honey | ○ | |

| wifite | ○ | ○ |

| wig | ○ | |

| windows-binaries | ○ | |

| winpeas | ○ | |

| wireshark | ○ | ○ |

| wordlists | ○ | ○ |

| wpscan | ○ | |

| xfreerdp3 | ○ | |

| xplico | ○ | |

| xspy | ○ | |

| xsser | ○ | |

| yara | ○ | |

| yersinia | ○ | |

| zenmap | ○ | |

| ルート端末 | ○ |

結局、どっちを使えば良い?

用途・利用目的で選ぶ

Kali LinuxとParrotOSは、どちらもペネトレーションテストやセキュリティ診断を目的としたディストリビューションですが、設計思想や提供機能が異なるため、利用シーンによって適性が分かれます。

まず、ペネトレーションテストや脆弱性診断に特化して作業効率を最大化したい場合は、Kali Linuxが最適です。理由は明確で、Kali LinuxはOffensive Securityによって開発され、実務で多用されるセキュリティツールがあらかじめインストールされており、セットアップの手間がほぼ不要だからです。

一方、ペネトレーションテストだけでなく、匿名性を必要とするリサーチ業務やプログラミングなど、より広いセキュリティ業務を行う場合は、ParrotOSが適しています。

情報量の多さで選ぶ

サイバーセキュリティの分野において、OS選びはツールや性能だけでなく、入手できる情報量も重要な判断基準となります。特にペネトレーションテストやデジタルフォレンジックなどの高度な作業では、トラブルや未知の挙動に直面することが多く、問題解決のスピードは情報源の充実度に左右されます。

情報量の観点から見ると、Kali Linuxの方が圧倒的に有利です。Kaliは2013年のリリース以来、ペネトレーションテストやセキュリティ診断の分野で業界標準として広く使われてきた実績があり、英語・日本語を含む多言語で膨大なドキュメントやチュートリアル、検証記事が公開されています。

それに比べて、ParrotOSは2013年に開発が始まったものの、Kali Linuxほど大規模なユーザーベースはまだ形成されていません。もちろん公式Wikiや開発チームによるガイドは存在しますが、Kali Linuxと比べると第三者による検証記事や動画解説の量は少なく、特に日本語情報は限定的です。そのため、OSのエラーや設定の壁にぶつかった場合、自己解決する必要があります。