GVM (旧称:OpenVAS)

Greenbone Community Edition

GVM(旧称:OpenVAS)は、多くのセキュリティエンジニアに支持されているオープンソースの脆弱性スキャナです。

この記事では、GVM(旧称:OpenVAS)の使い方について、インストールからスキャンの実行、結果の確認まで一連の流れを解説しています。

OpenVAS → GVM → Greenbone Community Editionの流れについても解説していますので、ぜひご覧ください。

OpenVASとは

OpenVAS(Open Vulnerability Assessment System)は、オープンソースとして提供されている脆弱性スキャナです。サーバーやネットワークに潜在するセキュリティ上の脆弱性を自動的に検出でき、プラットフォーム診断における代表的なソリューションの一つです。

現在はGVM(Greenbone Vulnerability Management)の一部として開発・提供されています。

元々はNessusがクローズド化されたことを契機に、そのオープンソース版の代替として2006年にOpenVASが登場しました。その後、継続的に改良が加えられ、今日では世界中のセキュリティエンジニアやホワイトハッカーに広く利用されています。

OpenVASの歴史

OpenVASは、今日のGVM(Greenbone Vulnerability Management)フレームワークのコアとなるスキャナであり、その起源は商用化前のNessusプロジェクトに遡ります。

| 2006年 | OpenVAS誕生 |

| 2017年 | Greenbone Vulnerability Management (GVM) に進化 |

| 2022年 | Greenbone Community Editionに名称変更 |

2006年:OpenVAS誕生

Nessusは1998年にオープンソースとして始まりましたが、Nessus 3のリリースに伴い、2005年10月にプロプライエタリ・ライセンスへ移行しました。このライセンス変更がきっかけとなり、オープン版を維持する目的でフォーク(派生)プロジェクトが立ち上がり、2006年にOpenVASが誕生しました。

2017年:Greenbone Vulnerability Management (GVM) に進化

脆弱性スキャナ(OpenVAS Scanner)を含む複数コンポーネント群としてのフレームワーク「Greenbone Vulnerability Management(GVM)」が開発され、OpenVASは「スキャナ単体」から「脆弱性管理フレームワーク」へと進化しました。

2022年:Greenbone Community Editionに名称変更

Greenbone社が取り組むオープンソースプロダクトの名称が「Greenbone Community Edition」へと改称されました。

Greenboneプロダクトの比較

- OPENVAS SCAN Appliances:オンプレミス向けのアプライアンス

- Greenbone Cloud Service:クラウドで提供されるSaaSソリューション

- Greenbone Community Edition:無償の脆弱性スキャナ

OPENVAS SCAN Appliances

OPENVAS SCAN Appliancesは、Greenboneが提供するターンキーソリューションで、ハードウェアアプライアンスと仮想アプライアンスがあります。Greenboneオペレーティングシステム(GOS)やOpenVASスキャナ、管理用Webインタフェース(GSA)、脆弱性管理デーモン(gvmd)で構成され、ハードウェアアプライアンスの場合は専用ハードウェアで提供されます。

オンプレミスでの本格的な脆弱性スキャン運用を短期間で立ち上げたい企業・組織向けに設計されており、OpenVASスキャナとGreenbone独自の管理機能を組み合わせた製品です。OS・ミドルウェアの導入やエンジン連携を自前で行う必要がなく、短時間で本番運用に移行できる点が最大の特長です。

Greenbone Cloud Service

Greenbone Cloud Serviceは、Greenboneが提供するSaaS型の脆弱性管理サービスです。スキャン要求はクラウド上のスキャンクラスターで実行される設計になっています。外部公開IPに対する外部スキャンだけでなく、社内ネットワークの診断を可能にするためにゲートウェイを設置して内部IPをスキャンすることもできます。

Greenbone Community Edition

Greenbone Community Editionは、Greenboneが提供する無償の脆弱性スキャナで、GVM(Greenbone Vulnerability Management)とOpenVASスキャナにコミュニティ版フィードを組み合わせた製品です。

エンタープライズ向けの商用製品と比べて、ライセンス費用やサポートが発生しない点が最大の特徴です。ベースとなるスキャンエンジンや大部分の管理機能は同等であるため、脆弱性評価の学習用途や中小規模環境での運用検証に適しています。

Greenbone公式サイト:Comparison: OPENVAS SCAN, COMMUNITY EDITION & Cloud Service

GVM (旧称:OpenVAS)の特徴

ここでは、GVM(旧称:OpenVAS)の提供形態の一つである Greenbone Community Edition について取り上げ、その主な特徴を解説します。

プラットフォーム診断に対応

Greenbone Community Editionは、単なるポートスキャンに留まらず、プラットフォーム(OS/ミドルウェア/サービス)を識別し、プラットフォーム固有の脆弱性を検出するための機能を備えています。

具体的には、TCP/UDPのポートスキャンで到達可能なサービスを検出し、HTTP(S)、SSH、SMB/CIFS、SNMP、SMTP、DNS、RDP、LDAPなどのプロトコルに対して個別の検査スクリプト(VT:Vulnerability Test)を実行することで、OSやミドルウェアの脆弱性、設定ミス、パッチ未適用などを検出します。

診断は非認証スキャンと認証スキャンの両方に対応します。

| 非認証スキャン | 外部から見えるサービスの脆弱性を検出 |

|---|---|

| 認証スキャン | 認証情報を用いてターゲットにログインし、システム内部からサービスの脆弱性を検出 |

例えば、Windows環境ではSMB認証情報、Linux環境ではSSH鍵やユーザ名/パスワードを用いた認証スキャンを実施することで、外部からでは見えない内部の脆弱性まで評価することができます。

脆弱性検査フィード

脆弱性検査フィードとは、脆弱性を検出するための定義ファイルセットです。具体的には、CVEなどの脆弱性情報やVT(Vulnerability Test)と呼ばれる検査スクリプトが含まれており、OSやミドルウェア、アプリケーションなどに存在する既知の脆弱性を検出するための情報がまとまっています。

Community Feedも定期的に更新されますが、Enterprise Feedと比べると更新頻度や検出カバレッジが劣ります。

Greenbone公式サイト:OPENVAS feed comparison – COMMUNITY vs. ENTERPRISE

Webベースの管理UI

Greenbone Community Editionの操作は、主にWebベースのインタフェース(Greenbone Security Assistant:GSA)で行います。

管理画面はダッシュボード、タスク管理、スキャン設定、結果表示、レポート生成、スケジュール設定、ユーザー/権限管理といった主要モジュールで構成されており、脆弱性診断ツールに不慣れな初学者でも直感的に操作できるのが特徴です。

多様なレポート機能

検出された脆弱性は一覧形式で表示され、CVE識別番号、説明、検出日時、該当ホスト、ポート番号、CVSSスコアなどを確認することができます。

また、レポート出力はPDF、CSV、TXT、XMLといった複数フォーマットに対応しており、用途に応じて使い分けられます。

オープンソース

Greenbone Community Editionは、主要コンポーネントのソースコードが公開されているオープンソースソフトウェアです。商用製品と比較しても遜色のないスキャン精度を保ちつつ、無償で利用することができます。

一方で、オープンソースゆえの注意点も存在します。サポートは基本的にコミュニティベースであるため、導入後のトラブルシューティングは自社で対応するか、外部ベンダーの支援を受けながら解決する必要があります。

GVM(旧称:OpenVAS)のインストール

Kali LinuxやUbuntuでは、OpenVASはGVMパッケージとして提供されています。このパッケージをインストールすることで、OpenVASスキャナおよびGVMフレームワークを含むGreenbone Community Editionが導入されます。

GVMパッケージをインストールする

Kali Linuxの公式リポジトリには、GVMパッケージが用意されており、aptコマンドでインストール可能です。

システムを最新化

$ sudo apt update

$ sudo apt upgradeGVMパッケージの情報を確認

$ sudo apt info gvm

Package: gvm

Version: 25.04.0

Priority: optional

Section: net

Maintainer: Debian Security Tools <team+pkg-security@tracker.debian.org>

Installed-Size: 49.2 kB

Provides: openvas

Depends: gsad (>= 24.0.0), gvmd (>= 24.0.0), notus-scanner (>= 22.6.0), openvas-scanner (>= 23.13.1), ospd-openvas (>= 22.7.0), xsltproc, psmisc, rsync

Recommends: greenbone-security-assistant (>= 22.8.0), gvm-tools (>= 23.4.0)

Breaks: greenbone-security-assistant (<< 9.0.0), openvas (<< 9.0.4), openvas-cli

Replaces: openvas (<< 9.0.4)

Homepage: https://www.greenbone.net/

Download-Size: 11.9 kB

APT-Manual-Installed: yes

APT-Sources: http://http.kali.org/kali kali-rolling/main amd64 Packages

Description: remote network security auditor - metapackage and useful scripts

The Greenbone Vulnerability Manager is a modular security auditing tool,

used for testing remote systems for vulnerabilities that should be fixed.

.

This package installs all the required packages. It provides scripts to setup,

start and stop the GVM services.

.

The tool was previously named OpenVAS.Ubuntuでも公式リポジトリでGVMパッケージ(旧称:OpenVAS)を管理しています。

Ubuntuの確認結果

$ cat /etc/os-release

PRETTY_NAME="Ubuntu 24.04.3 LTS"

$ apt info gvm

Package: gvm

Version: 23.11.1

Priority: optional

Section: universe/net

Origin: Ubuntu

Maintainer: Ubuntu Developers <ubuntu-devel-discuss@lists.ubuntu.com>

Original-Maintainer: Debian Security Tools <team+pkg-security@tracker.debian.org>

Bugs: https://bugs.launchpad.net/ubuntu/+filebug

Installed-Size: 48.1 kB

Provides: openvas

Depends: gsad (>= 22.7.0), gvmd (>= 23.0.0), notus-scanner (>= 22.6.0), openvas-scanner (>= 22.7.6), ospd-openvas (>= 22.6.1), xsltproc, psmisc, rsync

Recommends: greenbone-security-assistant (>= 22.8.0), gvm-tools (>= 23.4.0)

Breaks: greenbone-security-assistant (<< 9.0.0), openvas (<< 9.0.4), openvas-cli

Replaces: openvas (<< 9.0.4)

Homepage: https://www.greenbone.net/

Download-Size: 12.0 kB

APT-Sources: http://archive.ubuntu.com/ubuntu noble/universe amd64 Packages

Description: remote network security auditor - metapackage and useful scripts

The Greenbone Vulnerability Manager is a modular security auditing tool,

used for testing remote systems for vulnerabilities that should be fixed.

.

This package installs all the required packages. It provides scripts to setup,

start and stop the GVM services.

.

The tool was previously named OpenVAS.

GVMパッケージをインストール

$ sudo apt install gvm初期セットアップを実行する

GVMパッケージをインストール後、初期セットアップを行います。

設定スクリプトを実行する

$ sudo gvm-setup

〜 省略 〜

[+] Done

[*] Please note the password for the admin user

[*] User created with password '********-****-****-****-************'. ← パスワード

[>] You can now run gvm-check-setup to make sure everything is correctly configuredこのスクリプトはデータベースの初期化、ユーザー作成、証明書生成、フィード同期の初期トリガーなどを実行します。

gvm-setupスクリプト自体は数分〜数十分で終了しますが、フィードの同期(ダウンロード)には数時間程度かかる場合があります。(本記事の執筆にあたり初期セットアップを行った際、フィードの同期が完了するまで3〜4時間を要しました。)

セットアップが完了すると、adminユーザーの初期パスワードが画面に表示されますので、必ずメモしておいて下さい。

セットアップ結果をチェックする

チェックスクリプトを実行

$ sudo gvm-check-setupセットアップが問題なく終了している場合、It seems like your GVM-25.04.0 installation is OK.と表示されます。

もし、ERROR: Your GVM-25.04.0 installation is not yet complete!と表示される場合、セットアップ中に問題が生じているため、エラーメッセージの内容に従って対処します。

エラーメッセージの一例

ERROR: SCAP DATA are missing.

FIX: Run the SCAP synchronization script greenbone-feed-sync.

sudo greenbone-feed-sync --type scap.

ERROR: Your GVM-25.04.0 installation is not yet complete!この場合、sudo greenbone-feed-sync --type scapを実行します。

GVMの起動・停止

GVMを起動する

Terminalから起動する場合

$ sudo gvm-startGVMパッケージには起動スクリプトが用意されていて、gvm-startを実行するだけで、OpenVASスキャナを搭載したGreenbone Community Editionが起動します。

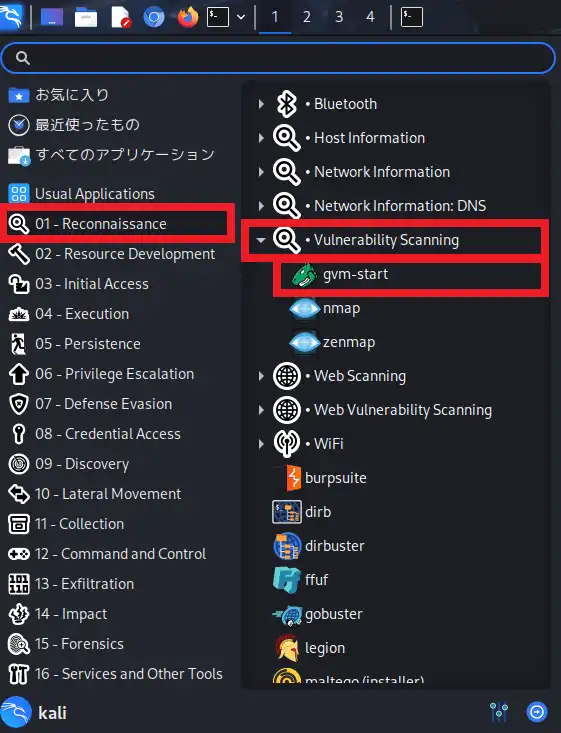

アプリケーションメニューから起動することもできます。

GVMにログインする

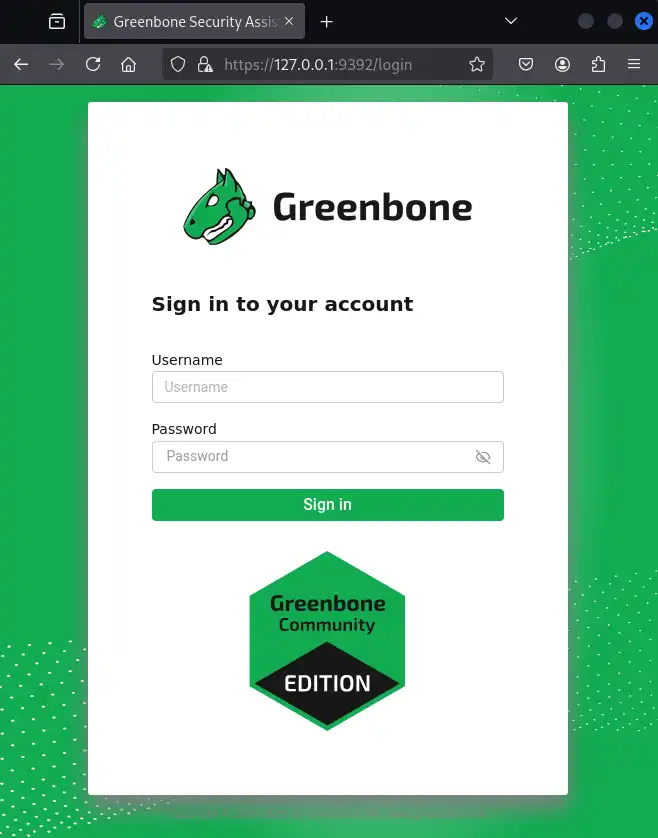

GVMの管理機能は、Webインタフェース(Greenbone Security Assistant:GSA)で提供されており、gvm-startが正常終了すると、自動的にブラウザが起動します。ブラウザが自動起動しない場合、手動でブラウザを起動して、https://127.0.0.1:9392/にアクセスして下さい。

Usernameはadmin、Passwordはgvm-setupコマンド実行時に表示されたパスワードを入力し、Sign inボタンをクリックします。

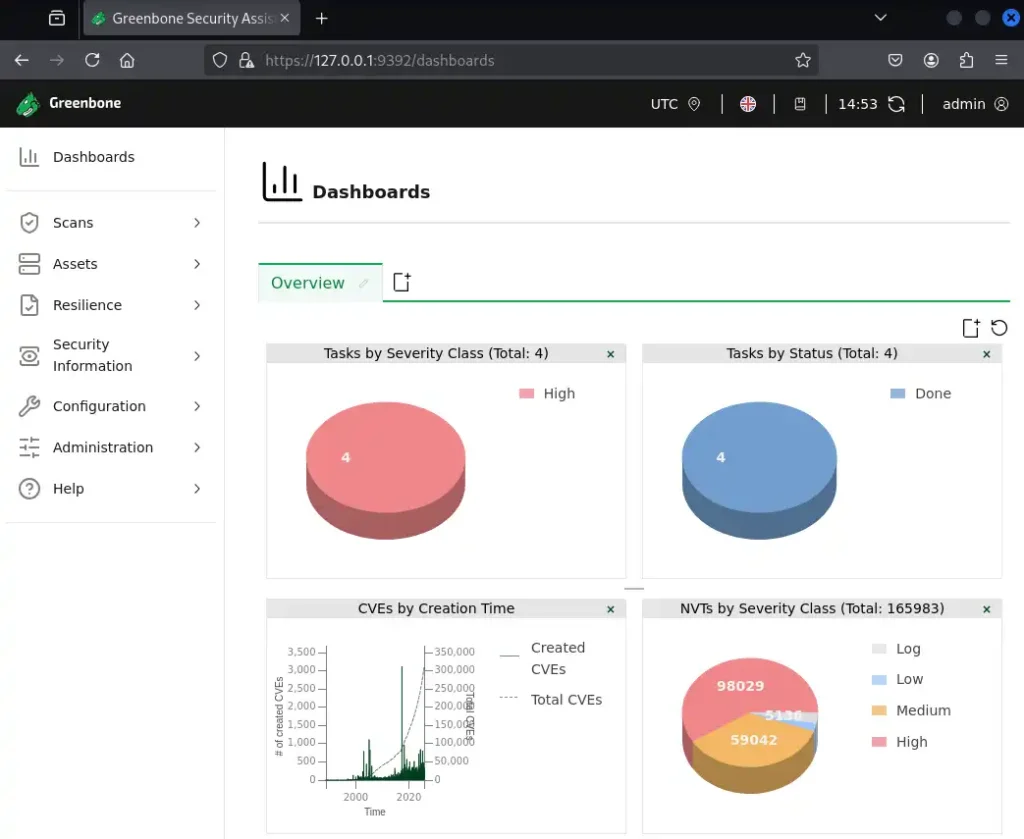

ログインに成功すると、ダッシュボード画面が表示され、右上にユーザー名が表示されます。

GVMの管理画面は英語とドイツ語でのみ提供されており、日本語表示には対応していません。日本語表示が必要な場合は、ブラウザの翻訳機能を利用します。ただし、Firefoxには翻訳機能が搭載されていないため、Chromium、またはChromeを使用します。

GVMを終了する

$ sudo gvm-stop脆弱性検査フィードの更新

フィードを更新する

初期セットアップgvm-setupを実行すると、フィードの更新処理が自動起動されます。2回目以降のフィード更新は、greenbone-feed-syncコマンドを実行します。

$ sudo greenbone-feed-syncgvm-feed-updateコマンドは現在非推奨(deprecated)となっており、実行するとgreenbone-feed-syncの利用を促すメッセージが表示されます。

$ sudo gvm-feed-update

[sudo] kali のパスワード:

[>] This script is now deprecated

[>] Please use 'sudo greenbone-feed-sync' insteadフィードの更新状態を確認する

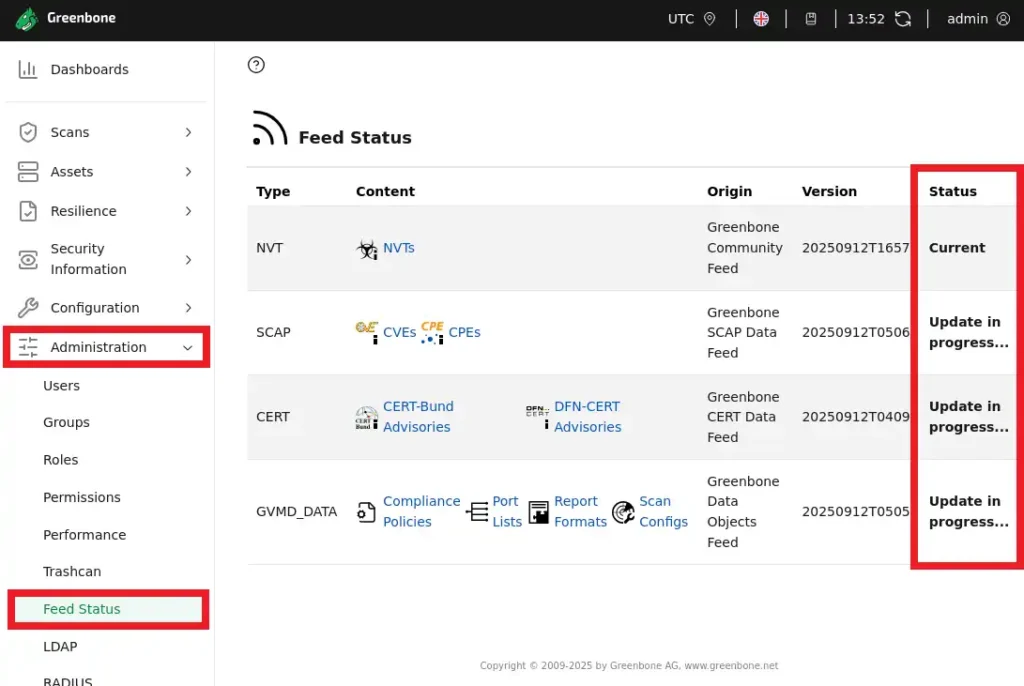

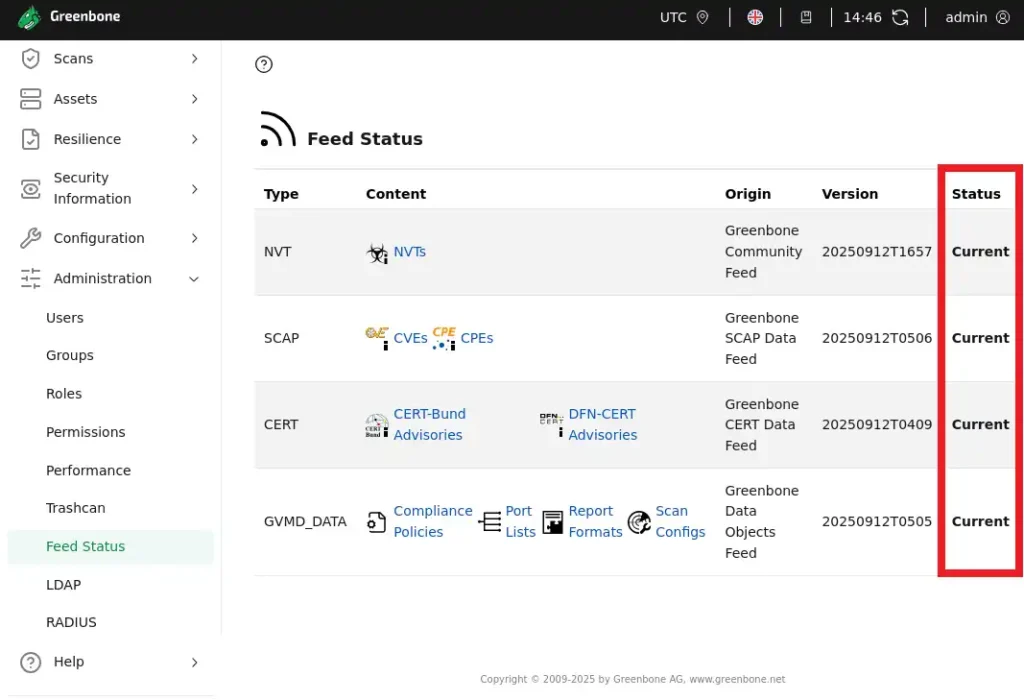

フィードの更新状態は、GVMの管理画面で確認できます。

すべてのStatusがCurrentになっていると、フィード更新が終了しています。Update in progress...の場合は、現在更新中なので、しばらく待ちます。

フィード更新中

フィード更新完了

OpenVASスキャンを実行

Greenbone Community Editionに搭載されているOpenVASスキャンは、下記の手順で実行します。

- 脆弱性検査フィードの更新状態を確認

- 認証情報を登録(Credentials)

- ポートリストを登録(Port Lists)

- スキャン構成を設定(Scan Configs)

- ターゲットを登録(Targets)

- タスクを作成(Tasks)

- OpenVASスキャンを起動

脆弱性検査フィードの更新状態を確認

OpenVASスキャナの診断精度を確保するため、スキャン前に必ずフィードを更新し、最新の脆弱性情報を適用してください。

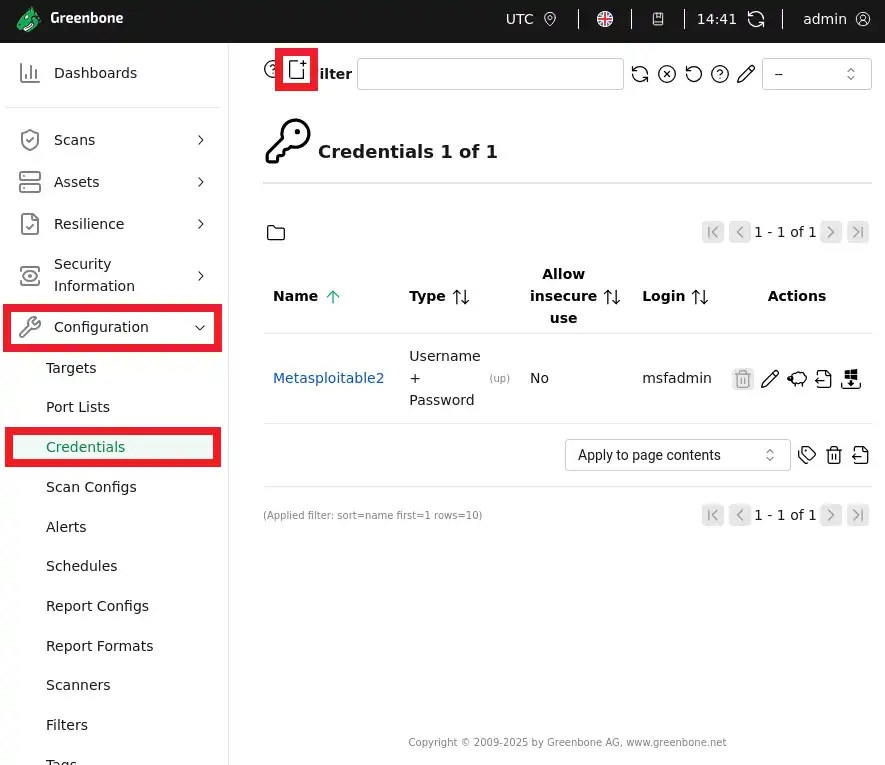

認証情報を登録(Credentials)

認証情報を設定すると、対象ホストにログインして内部からスキャンするため、外部スキャンでは検出できない脆弱性も検出できます。(認証スキャン)

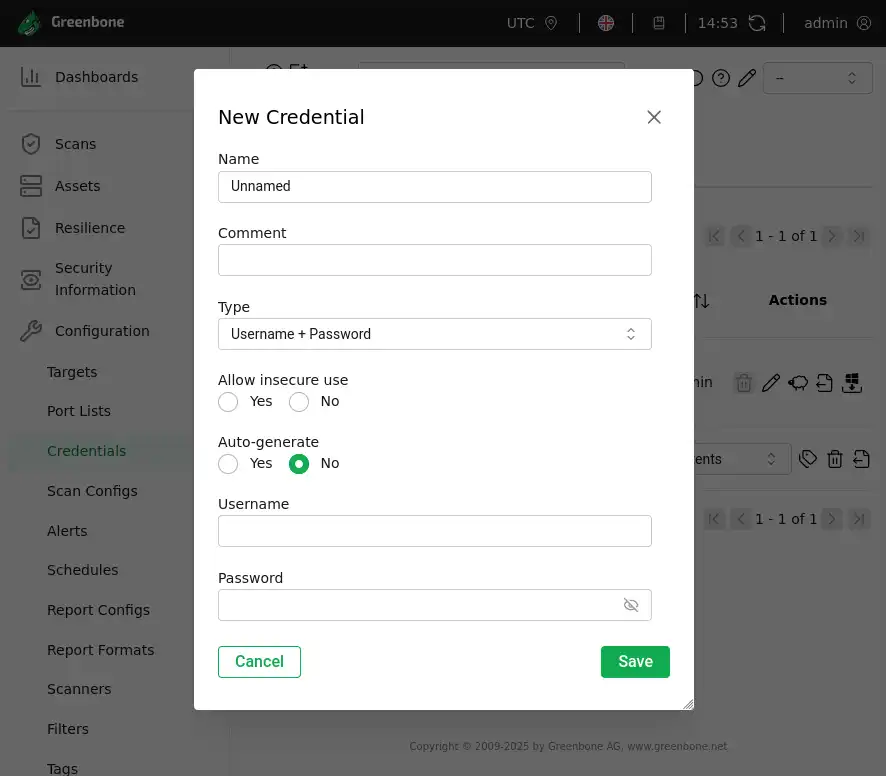

左メニューのConfiguration>Credentialsを開き、画面上部のNew Credentialを選択すると、認証情報の登録画面が表示されます。

認証情報の新規登録画面

主な設定項目

| Name | 認証情報の名前 |

| Comment | 認証情報に関するメモや補足 |

| Type | 認証情報の種類 ・Username + Password ・Username + SSH Key ・SNMP ・S/MIME Certificate ・PGP Encryption Key ・Password only |

※選択した認証方式に応じて、さらに設定項目が表示されます。

認証情報の設定が完了したら、Saveボタンを押下して、登録を終了します。

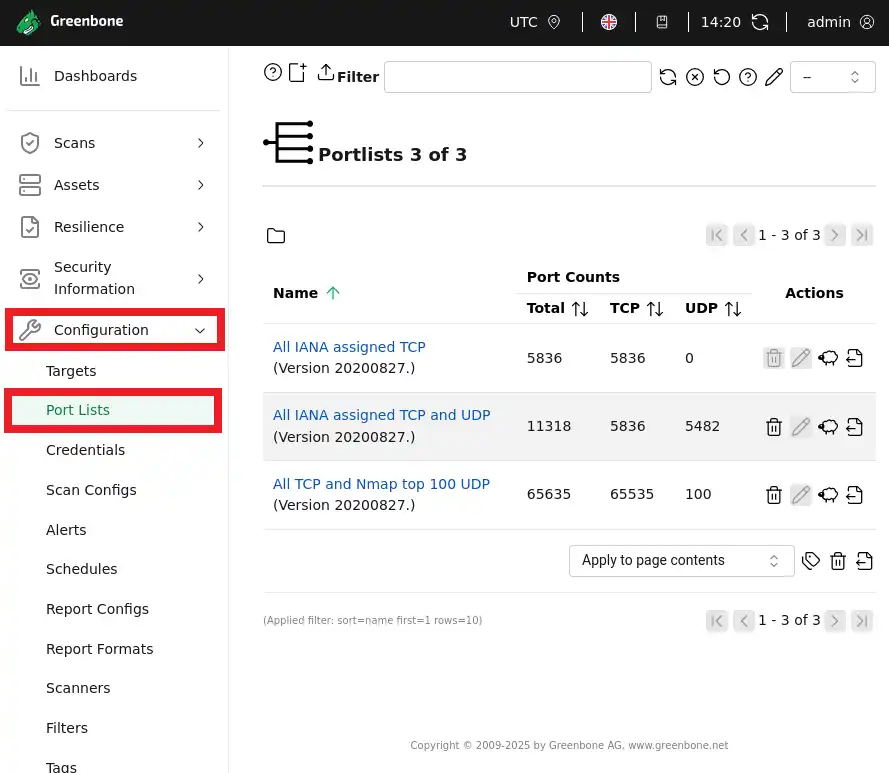

ポートリストを登録(Port Lists)

3種類のポートリストがあらかじめ定義されています。ポートリストの詳細は、Configuration>Port Listsから確認できます。

| All IANA assigned TCP | IANA(インターネット番号割当機関)が割り当てた全てのTCPポート ・TCPポート:5,836 |

| All IANA assigned TCP and UDP | IANAが割り当てた全てのTCPおよびUDPポート ・TCPポート:5,836 ・UDPポート:5,482 |

| All TCP and Nmap top 100 UDP | すべてのTCPポートとNmapで定義された上位100のUDPポート ・TCPポート:65,535 ・UDPポート:100 |

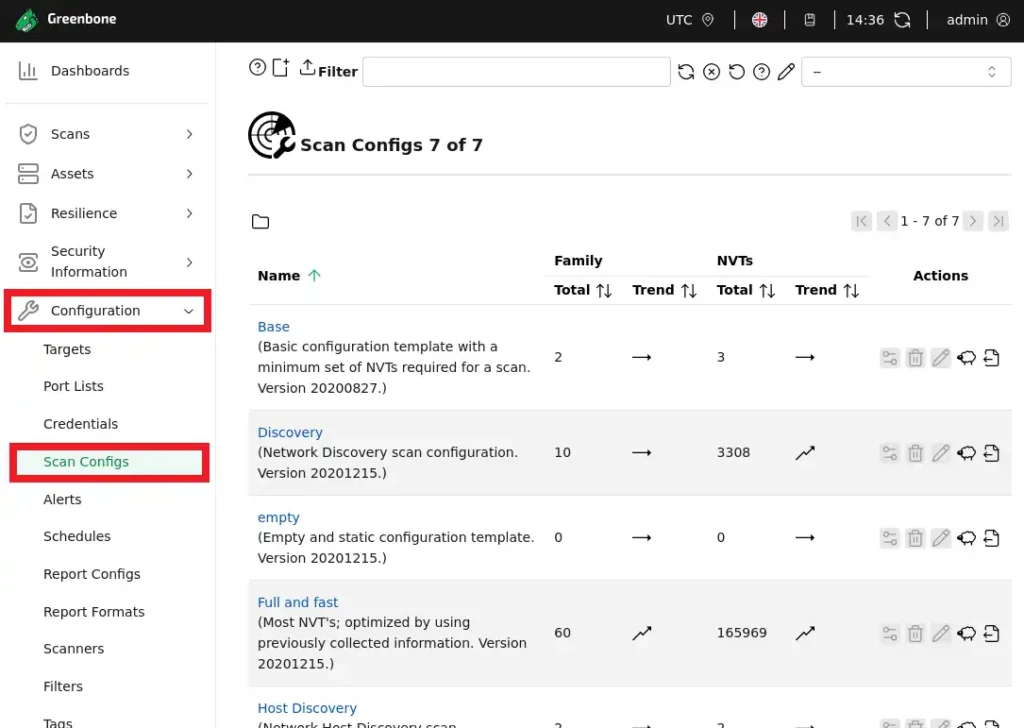

スキャン構成を設定(Scan Configs)

標準機能として、7種類のスキャン構成が組み込まれています。

定義済みのスキャン構成

| Base | カスタムスキャンの基礎となる最小構成 |

| Discovery | 開いているポートやサービス、ソフトウェアの検出を目的としたスキャン設定 |

| empty | 脆弱性テスト(VT)を含まない空の設定 |

| Full and fast | 既知の脆弱性を効率よく検出するスキャン設定(推奨値) |

| Host Discovery | 生存ホストを識別するためのスキャン設定 |

| System Discovery | OS やアプリケーションなどシステム情報の収集を目的としたスキャン設定 |

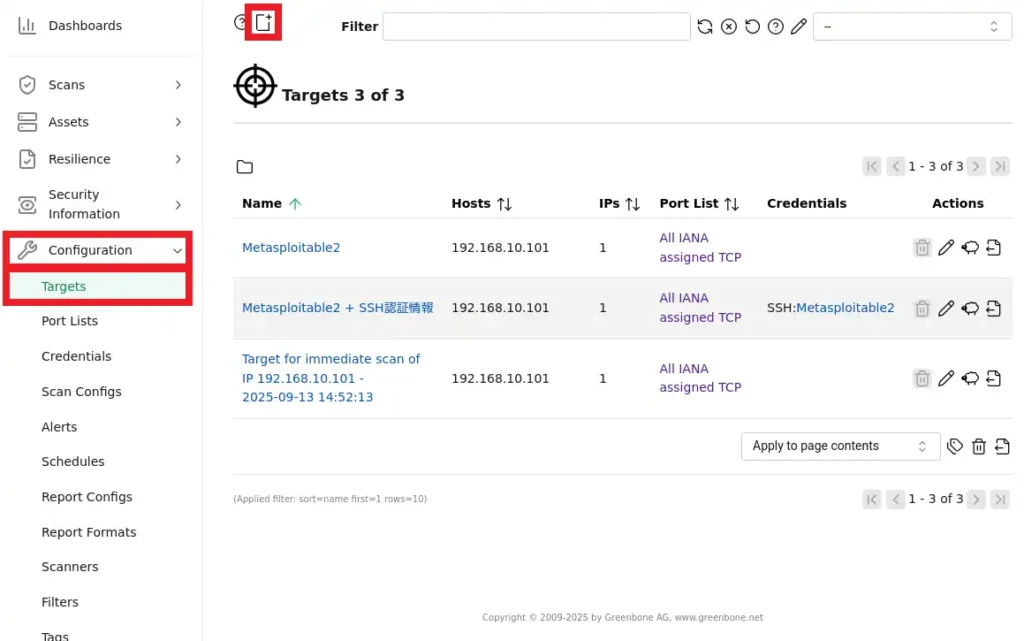

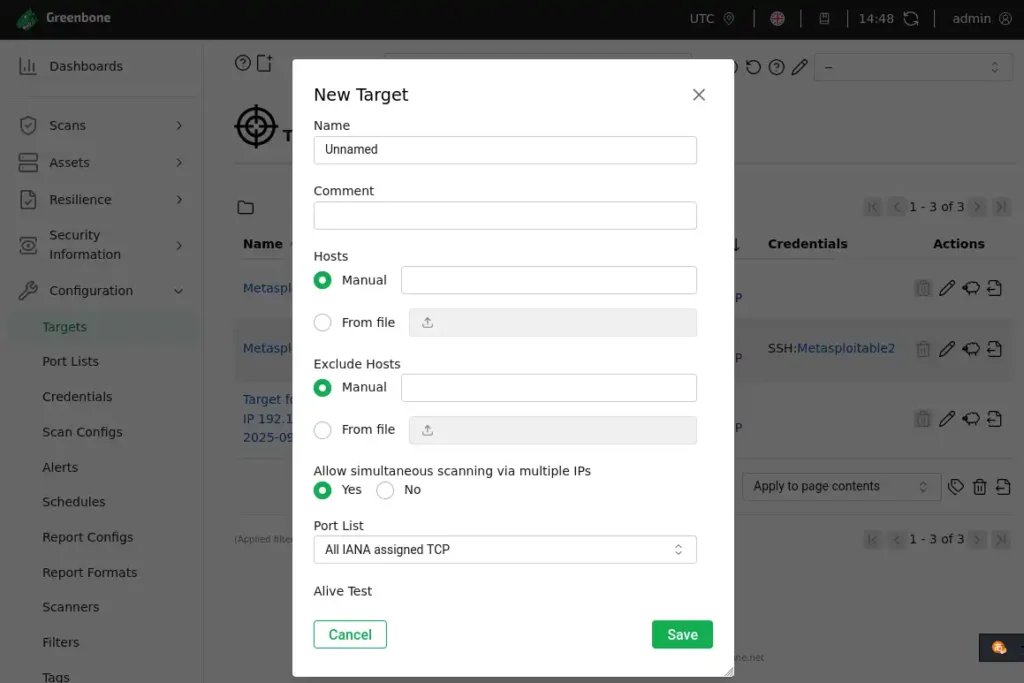

ターゲットを登録(Targets)

スキャン対象のターゲット(ホスト)を登録します。

Configuration>TargetsからNew Targetアイコンを選択

ターゲットの新規登録

主な設定項目

| Name | ターゲットの名前 |

| Comment | ターゲットに関するメモ |

| Hosts | スキャン対象のホスト 例)192.168.10.5 例)db.example.com 例)192.168.10.5-100 例)192.168.10.0/24 |

| Exclude Hosts | スキャンから除外するホスト |

| Port List | スキャン対象のポート |

| Alive Test | ターゲットが稼働しているかを確認する方法 ・スキャン構成のデフォルト(ICMP Ping) ・ICMP Ping ・TCP-ACK Service Ping ・TCP-SYN Service Ping ・ARP Ping ・ICMP & TCP-ACK Service Ping ・ICMP & ARP Ping ・TCP-ACK Service & ARP Ping ・ICMP, TCP-ACK Service & ARP Ping ・Consider Alive |

| Credentials for authenticated checks | 認証付きスキャンで使用する認証情報 |

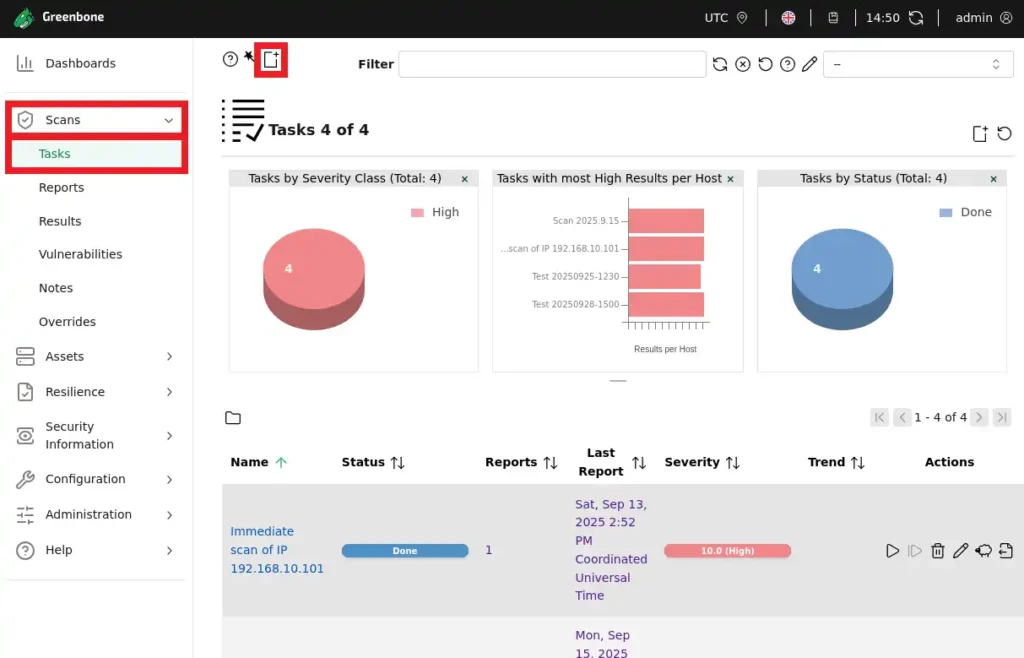

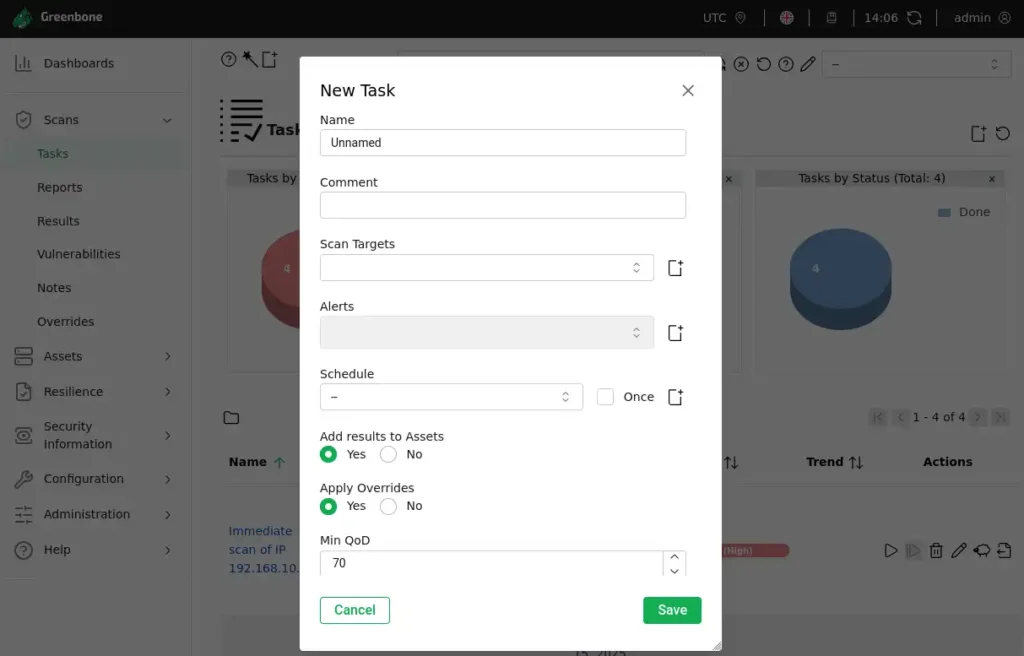

タスクを作成(Tasks)

OpenVASスキャナは、診断対象のホストやポート、スキャン構成、スケジュールなどを組み合わせたタスクを作成し、タスク単位で脆弱性スキャンを実行します。

左メニューからScans>Tasksを開き、New Taskを選択します。

タスクの新規登録画面

主な設定項目

| Name | タスクの名前 |

| Comment | タスクに関するメモや補足説明 |

| Scan Targets | スキャン対象となるホスト |

| Schedule | スキャンの実行スケジュール |

| Add results to Assets | スキャン結果をGVMの資産情報に追加するかどうか |

| Scanner | 使用するスキャナ ・CVE ・OpenVAS Default |

| Scan Config ※OpenVAS Defaultの場合のみ、指定可能 | スキャン構成 ・Base ・Discovery ・empty ・Full and fast(推奨値) ・Host Discovery ・System Discovery |

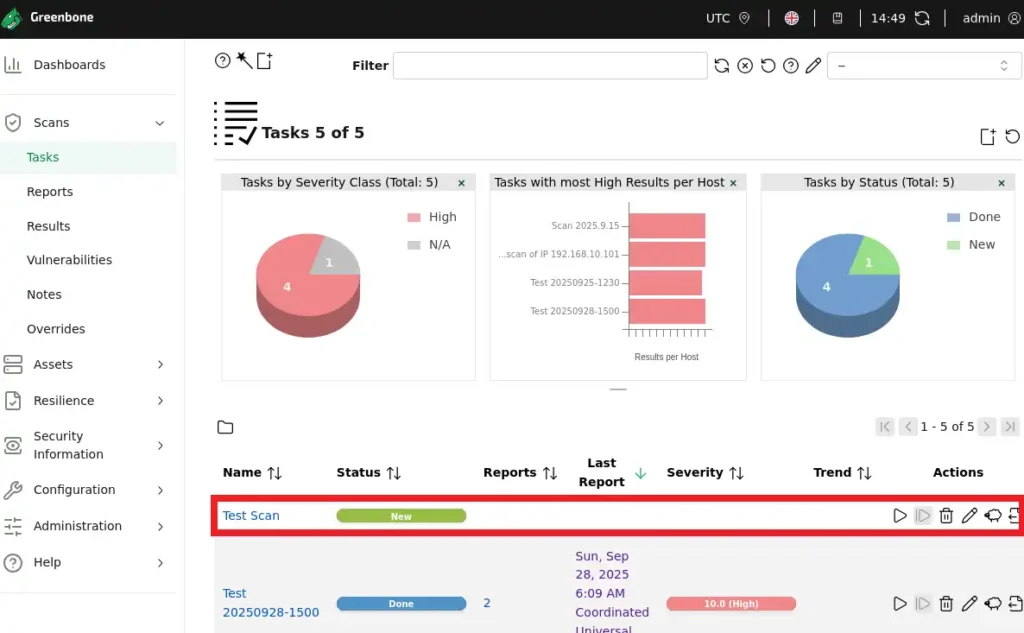

設定項目の入力後、Saveボタンをクリックすると、タスク一覧に登録したタスクが追加されます。

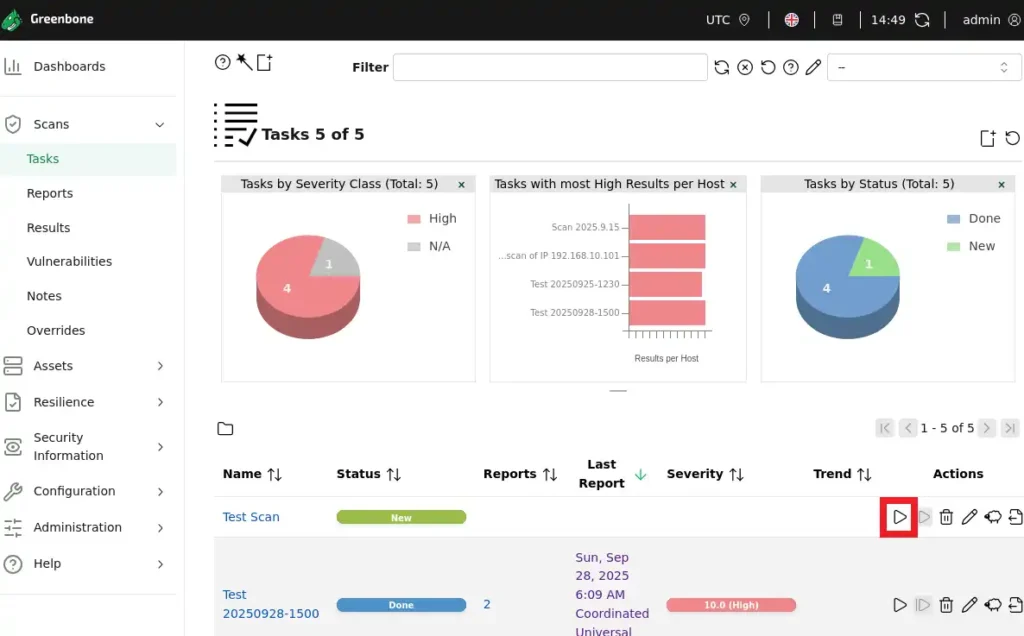

OpenVASスキャンを起動

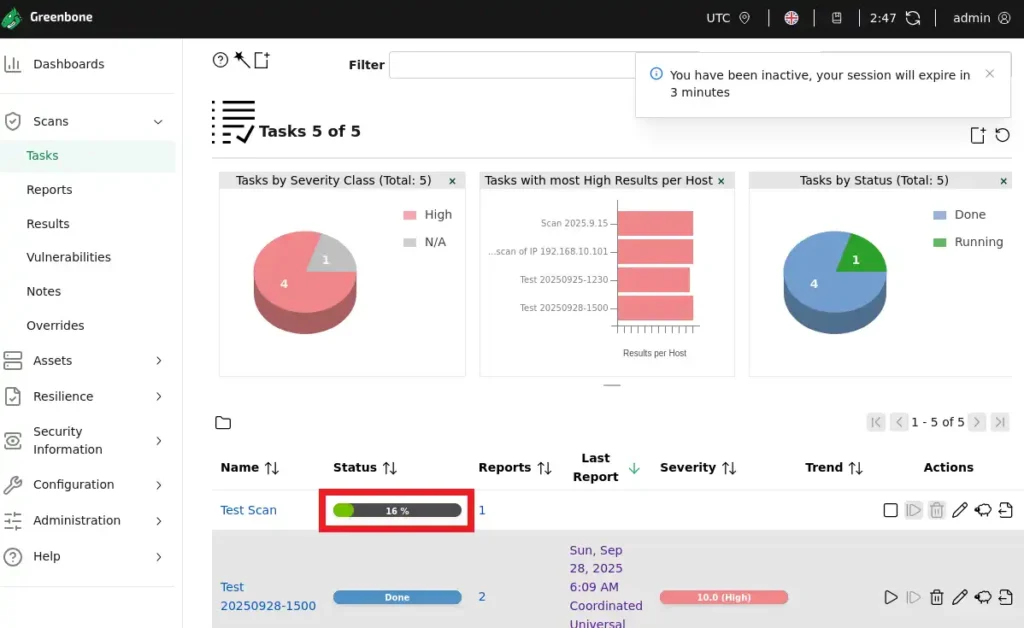

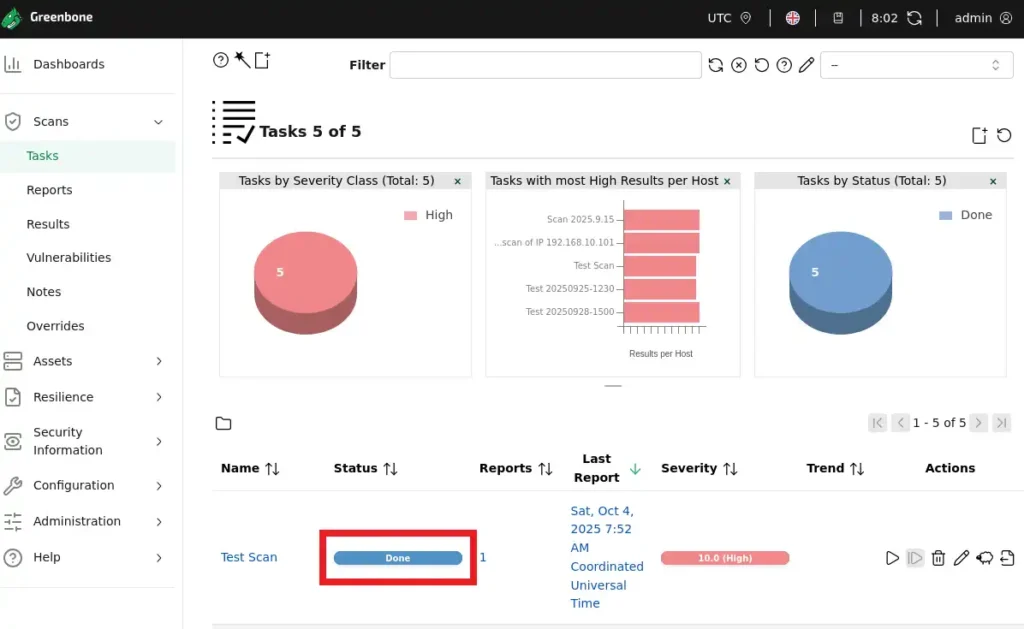

タスク一覧の右側にあるStartボタンをクリックすると、設定した条件に従い、スキャンが開始されます。

スキャン開始後、しばらくするとStatus欄に進捗状況が表示されます。

StatusがDoneになると、スキャン終了です。

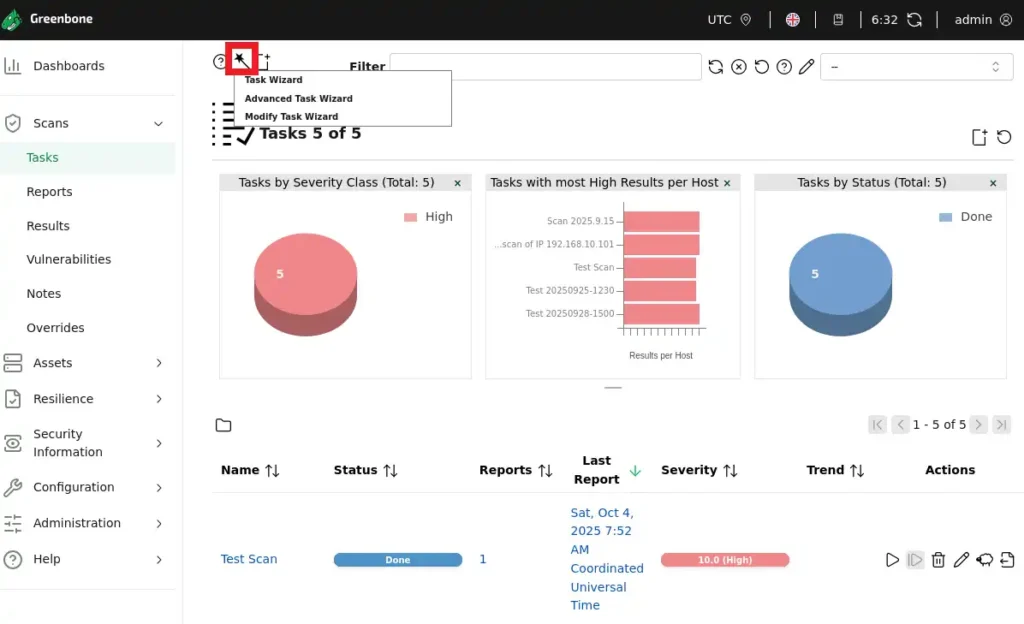

このセクションでは、脆弱性スキャンの設定項目を詳述しましたが、Task Wizard(または Advanced Task Wizard)を用いれば、最小限の設定だけでクイック実行できます。

【使用例】GVM(旧称:OpenVAS)の実行結果

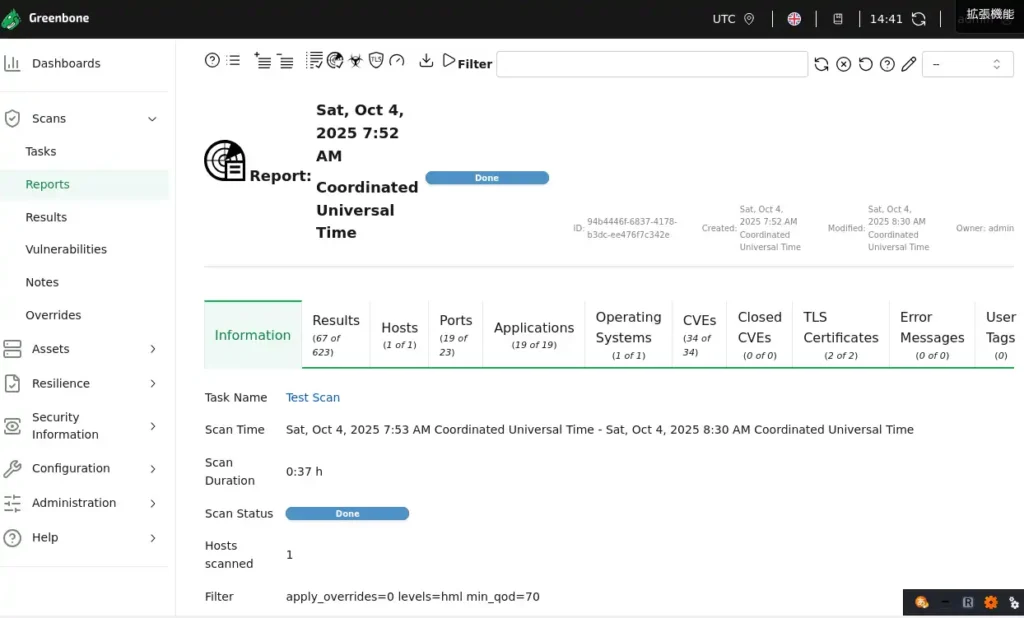

Windows上の仮想環境で稼働しているMetasploitable2に対して、OpenVASスキャンを実施しました。このセクションでは、得られたスキャン結果の確認方法と、優先度の判断基準について解説します。

- スキャナ :OpenVAS Default

- スキャン構成:Full and fast

スキャン結果は、タスク一覧、またはレポート一覧から確認することができます。

- タスク一覧の場合:

Scans>TasksからLast Report欄の日付を選択。 - レポート一覧の場合:

Scans>ReportsからDate欄の日付を選択。

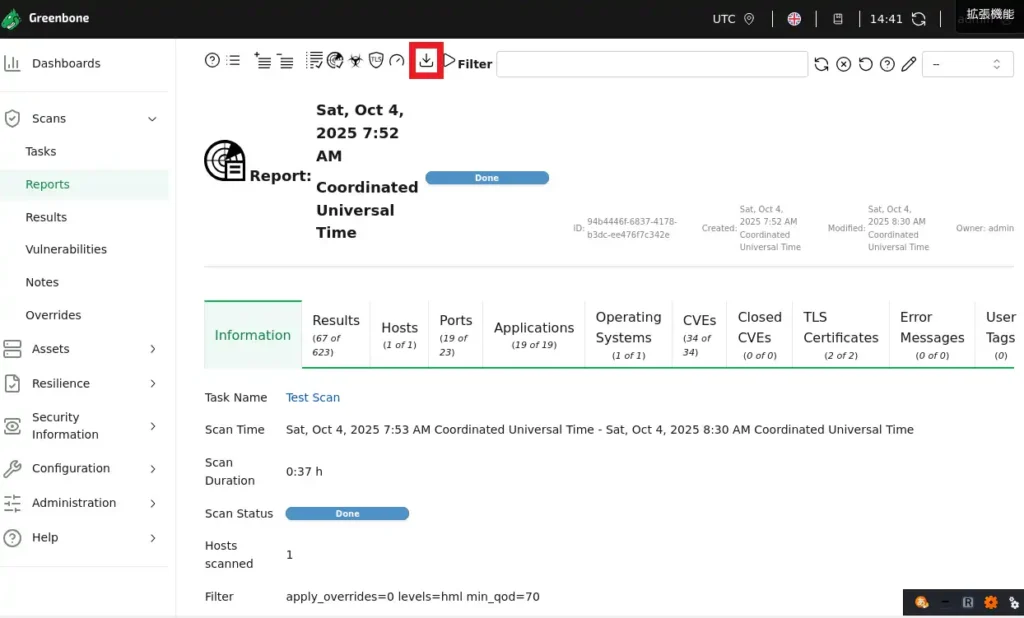

レポート画面

レポート画面のタブ

| Information | レポートの基本情報(タスク名、スキャン時間など) |

| Results | スキャンで検出された脆弱性や警告 |

| Hosts | スキャン対象のホスト |

| Ports | 検出されたオープンポート |

| Applications | 検出されたアプリケーション |

| Operating Systems | ホストのOS識別情報 |

| CVEs | スキャンで見つかったCVE |

| Closed CVEs | 既に修正・解決済みと判定されたCVE |

| TLS Certificates | スキャンで見つかったTLS証明書 |

| Error Messages | スキャン実行中に発生したエラーメッセージ |

| User Tags | 割り当てられたタグ |

レポート画面では、検出された脆弱性ごとに推奨される解決方法や緩和策、関連するCVE情報、参考文献を参照することができます。

この画面キャプチャは、Chromiumの翻訳機能を使って、日本語に翻訳しています。

また、画面上部のダウンロードアイコンをクリックして、レポート結果をダウンロードすることもできます。(XML、CSV、PDF、TXTに対応)