- Kali Linuxのツール一覧 -

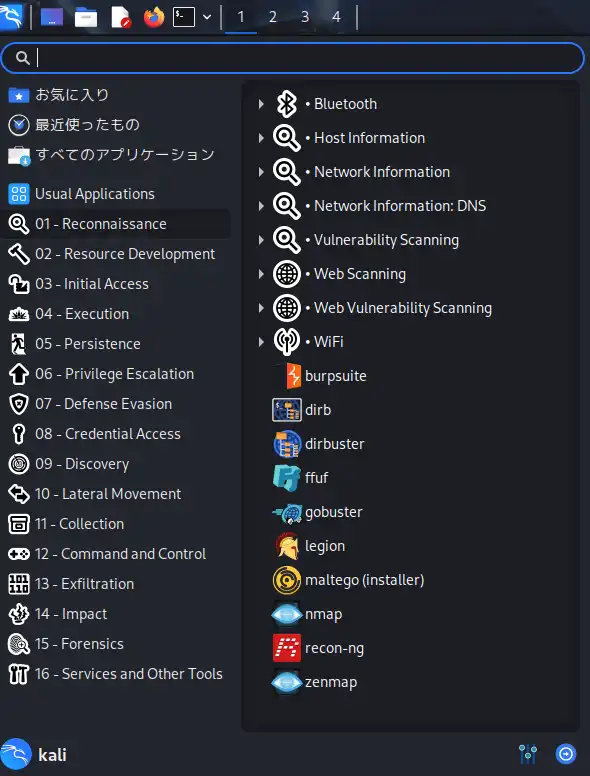

Kali Linuxの最新バージョン「2025.2」ではメニュー構成が大きく刷新され、より直感的に使えるようになりました。

この記事では、Kali Linux 2025.2に含まれる全ツールを、メニュー構成に沿って一覧化しています。

たとえ学習目的であっても、第三者のサーバーやネットワークに対してKali Linuxのツールを無断で使用することは、不正アクセス禁止法などの法律に抵触する可能性があります。

本記事の末尾では、Kali Linuxの習得に最適な学習環境「やられアプリ」についても解説していますので、最後までご覧ください。

Kali Linux 2025.2でメニュー構成を刷新!

Kali Linux 2025.2(2025年6月13日リリース)では、アプリケーションメニューを完全に見直し、MITRE ATT&CKフレームワークに沿った構成に再編成されました。

従来のメニューは、Kali Linuxの前身である「BackTrack」や「WHAX」時代からの遺産で、独自のカテゴリ分類が行われてきました。その結果、類似機能のツールが異なるカテゴリに分散するなどの問題があり、ツールの検索性が低下していました。

Kali Linux 2025.2では、これを解消し、実務に即したMITRE ATT&CKフレームワークを採用することで、レッドチーム/ブルーチーム問わず、特定のタスクに必要なツールを直観的に探しやすくなっています。

- Reconnaissance(偵察)

- Resource Development(リソース開発)

- Initial Access(初期アクセス)

- Execution(実行)

- Persistence(永続化)

- Privilege Escalation(権限昇格)

- Defense Evasion(防御回避)

- Credential Access(認証情報アクセス)

- Discovery(探索)

- Lateral Movement(ラテラルムーブメント)

- Collection(収集)

- Command and Control(コマンド&コントロール)

- Exfiltration(情報流出)

- Impact(影響)

- Forensics(フォレンジック)

- Services and Other Tools(サービスおよびその他のツール)

Kali Linuxのツール一覧(Tools List)

Kali Linux 2025.2に搭載されているツールを、メニュー構成に基づいて一覧化しています。各ツールの詳細情報は、Kali Linuxの公式サイトで確認できます。

Reconnaissance(偵察)

Bluetooth

- spooftooph

Host Information(ホスト情報)

- spiderfoot

- spiderfoot-cli

Network Information(ネットワーク情報)

- amass

- dmitry

- legion

- nmap ※解説記事あり

- theHarvester

- unicornscan

- zenmap

Network Information: DNS(ネットワーク情報:DNS)

- dnsenum

- dnsmap

- dnsrecon

Vulnerability Scanning(脆弱性スキャン)

- nmap ※解説記事あり

- zenmap

Web Scanning(Webスキャン)

Web Vulnerability Scanning(Web脆弱性スキャン)

WiFi

- kismet

- wash

主要ツール

- burpsuite

- dirb

- dirbuster

- ffuf ※解説記事あり

- gobuster ※解説記事あり

- legion

- maltego(installer)

- nmap ※解説記事あり

- recon-ng

- zenmap

Resource Development(リソース開発)

- clang

- clang++

- generic_chunked

- generic_listen_tcp

- generic_send_tcp

- generic_send_udp

- msf-nasm_shell

- msfpc

- msfvenom

- radare2

- searchsploit

Initial Access(初期アクセス)

- commix

- dns-rebind

- gophish

- metasploit-framework

- setoolkit

- sqlmap ※解説記事あり

Execution(実行)

- metasploit-framework

- powersploit

Persistence(永続化)

- laudanum

- webshells

- weevely

Privilege Escalation(権限昇格)

- linpeas

- metasploit-framework

- peass

- unix-privesc-check

- winpeas

Defense Evasion(防御回避)

- exe2hex

- macchanger

- msfvenom

Credential Access(認証情報アクセス)

Brute Force(ブルートフォース)

- hydra ※解説記事あり

- medusa

- ncrack

- netexec

- patator

- thc-pptp-bruter

Hash Identification(ハッシュ識別)

- hash-identifier

- hashid

OS Credential Dumping(OS認証情報ダンプ)

- chntpw

- creddump7

- mimikatz

- samdump2

Pass-the-Hash(パス・ザ・ハッシュ)

- evil-winrm

- impacket-scripts

- mimikatz

- netexec

- passing-the-hash

- rubeus

- smbmap

- xfreerdp3

Password Cracking(パスワードクラッキング)

- hashcat

- john

- ophcrack

- ophcrack-cli

Password Profiling & Wordlists(パスワードプロファイリング & ワードリスト)

- cewl

- crunch

- rsmangler

- wordlists ※解説記事あり

WiFi

- aircrack-ng

- bully

- fern-wifi-cracker

- pixiewps

- reaver

- wifite

主要ツール

Discovery(探索)

Account Discovery(アカウント検出)

- smtp-user-enum

Active Directory

- bloodhound-python

Databases(データベース)

- impacket-mssqlclient

- mysql

- sqlitebrowser

Network Service Discovery(ネットワークサービス検出)

Network Share Discovery(ネットワーク共有検出)

- enum4linux

- nbtscan

- netexec

- smbclient ※解説記事あり

- smbmap

Network Sniffing(ネットワークスニッフィング)

- arpspoof

- dnschef

- dsniff

- netsniff-ng

- scapy

- tcpdump ※解説記事あり

- wireshark

Remote System Discovery(リモートシステム検出)

- arping

- atk6-thcping6

- fierce

- fping

- hping3 ※解説記事あり

SMTP

- smtp-user-enum

- swaks

SNMP

- onesixtyone

- snmp-check

System Network Configuration Discovery(システムネットワーク構成検出)

- netdiscover

- netmask

- tcpreplay

- wafw00f

VoIP

- voiphopper

主要ツール

- amass

- arping

- enum4linux

- fierce

- hping3 ※解説記事あり

- masscan ※解説記事あり

- netdiscover

- nmap ※解説記事あり

- tcpdump ※解説記事あり

- wireshark

- zenmap

Lateral Movement(ラテラルムーブメント)

Pass-the-Hash(パス・ザ・ハッシュ)

- evil-winrm

- impacket-scripts

- mimikatz

- netexec

- passing-the-hash

- rubeus

- smbmap

- xfreerdp3

主要ツール

- evil-winrm

- impacket-psexec

- impacket-smbexec

- netexec

Collection(収集)

- ettercap-pkexec

- mitmproxy

- ssldump

- sslsplit

Command and Control(コマンド&コントロール)

Application Layer Protocol(アプリケーション層プロトコル)

- cadaver

- evil-winrm

- impacket-scripts

- minicom

- netexec

- smbclient ※解説記事あり

- xfreerdp3

Non-Application Layer Protocol(非アプリケーション層プロトコル)

- dbd

- netcat ※解説記事あり

- sbd

- socat

Protocol Tunneling(プロトコルトンネリング)

- dns2tcpc

- dns2tcpd

- iodine-client-start

- miredo

- proxychains4

- proxytunnel

- ptunnel

- pwnat

- sslh

- stunnel4

- udptunnel

主要ツール

- metasploit-framework

- powershell-empire

- starkiller

Exfiltration(情報流出)

- impacket-smbserver

- netcat ※解説記事あり

Impact(影響)

- scapy

Forensics(フォレンジック)

Forensic Carving Tools(フォレンジック・カービングツール)

- magicrescue

- photorec

- scalpel

- scrounge-ntfs

- testdisk

Forensic Imaging Tools(フォレンジック・イメージングツール)

- guymager

PDF Forensics Tools(PDFフォレンジックツール)

- pdf-parser

- pdfid

Sleuth Kit Suite(スルース・キット)

- autopsy

- blkcalc

- blkcat

- blkls

- blkstat

- ffind

- fls

- fsstat

- hfind

- icat

- ifind

- ils

- img_cat

- img_stat

- istat

- jcat

- jls

- mactime

- mmcat

- mmls

- mmstat

- sigfind

- sorter

- srch_strings

- tsk_comparedir

- tsk_gettimes

- tsk_loaddb

- tsk_recover

主要ツール

- autopsy

- binwalk

- binwalk3

- bulk_extractor

- hashdeep

Services and Other Tools(サービスおよびその他のツール)

Kali & Offsec Links(Kali & Offsec リンク)

- Exploit Database

- Kali Bugs

- Kali Docs

- Kali Forums

- Kali Linux

- Kali Tools

- NetHunter

- Offsec Training

- VulnHub

Reporting Tools(レポート作成ツール)

- cherrytree

- cutycapt

- faraday

- maltego(installer)

- pipal

- recordmydesktop

System Services(システムサービス)

- faraday

- faraday-stop

- gophish

- gophish-stop

主要ツール

- Kali Tweaks

- PowerShell

- ルート端末

ParrotOSとの違い

下記の記事では、ParrotOSのツール一覧を掲載し、Kali Linuxとの違いを解説しています。あわせてご覧ください。

Kali Linuxを学ぶなら、やられアプリでの実践が効果的!

脆弱性診断ツールが豊富に揃っているKali Linuxは、サイバーセキュリティの学習において非常に優れたディストリビューションです。

しかし、Kali Linux単体では学習効率が上がりません。理由は明確で、ターゲットとなる「脆弱なシステム」が別途必要だからです。そこで重要なのが、意図的に脆弱性を埋め込んだ学習環境〝やられアプリ(別名:やられサーバー、やられサイト)〟の存在です。

代表的なやられアプリは、以下のとおりです。

それぞれの特徴や違いについては、やられアプリ(別名:やられサーバー、やられサイト)を徹底解説!をご覧ください。